Cyber Security

Onze security specialisten ondersteunen en ontzorgen bij complexe security vraagstukken.

Penetration Testing

Penetration Testing (PT) is het proces van het evalueren van de huidige beveiligingsstatus van een systeem of netwerk om kwetsbaarheden op te sporen die een aanvaller zou kunnen gebruiken om ongeautoriseerde toegang tot systemen en informatie te verkrijgen. Dit proces omvat de identificatie van zwakke plekken in de beveiliging die het gevolg kunnen zijn van een onjuiste beveiligingsconfiguratie van systemen of toepassingen en bekende of onbekende kwetsbaarheden in hardware- of software systemen.

De scope van Basic Penetration Testing omvat in scope IT-assets van de organisatie. De IT-assets omvatten firewalls, routers, VPN, IDS/IPS, webservers, applicatie servers, database servers, enz. Penetratietesten geven inzicht in de huidige staat van beveiliging van de organisatie, ontdekken mogelijke manieren om door te dringen en testen de effectiviteit van de beveiligingsmaatregelen.

In plaats van een simpele opsomming van alle individuele kwetsbaarheden in elke IT-asset, is onze aanpak het vinden van de systematische problemen in de organisatie die tot deze problemen hebben geleid. We gebruiken vaak een steekproef methodologie in onze aanpak om ons te richten op de hoofdoorzaken en de belangrijkste sanering stappen te prioriteren.

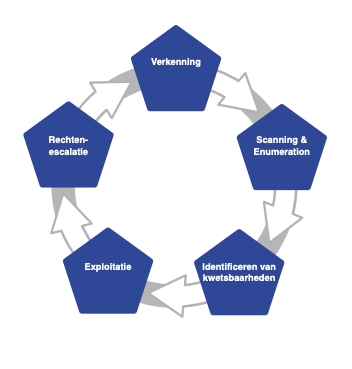

Het Basic Penetration Testing proces bestaat uit de volgende stappen:

Het Basic Penetration Testing proces bestaat uit de volgende stappen:

Na afronding van de Basic Penetration Test wordt een gedetailleerd rapport gestuurd met daarin het volgende:

- Managementsamenvatting: samenvatting van het doel van deze beoordeling, evenals een korte uitleg van de bedreigingen waaraan de organisatie wordt blootgesteld vanuit een zakelijk perspectief.

- Bevindingen: een gedetailleerde, technische uitleg van de bevindingen van de beoordeling, samen met stappen en bewijzen van de bevindingen.

- Conclusie & aanbevelingen: in dit hoofdstuk vindt u de laatste aanbevelingen en een samenvatting van de kwesties die tijdens de beveiliging beoordeling zijn gevonden.

Methodiek

Bij het uitvoeren van Basic Penetration Testing zijn onze testen gerelateerd aan de veilige controles die zijn ontworpen om de eventuele negatieve impact op de productieomgeving van de organisatie te beperken.

Bij het leveren van de dienst Basic Penetration Testing gebruikt ME Networks een combinatie van geautomatiseerde en handmatige scanmethoden en maken we gebruik van commerciële en publiekelijk beschikbare hulpmiddelen, evenals aangepaste scripts en toepassingen die in huis zijn ontwikkeld.